THINK SAFE. THINK ICS.

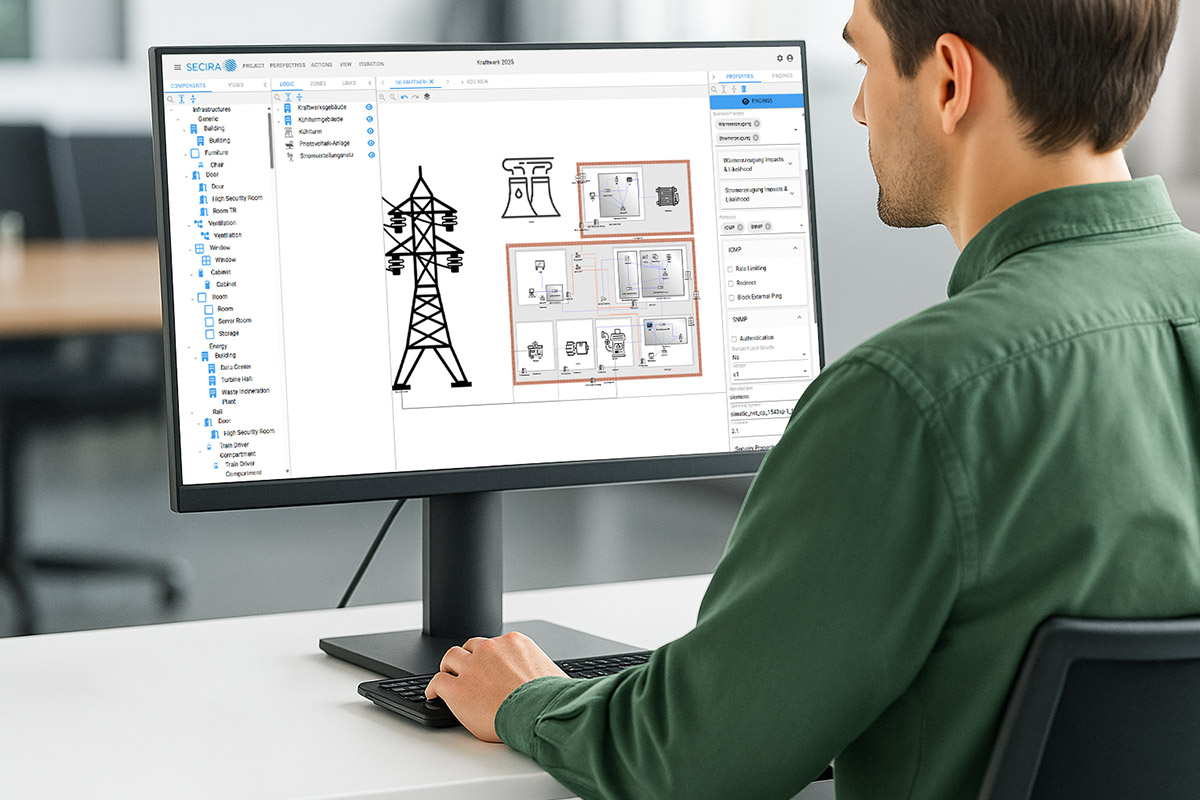

Cyber Resilience Act umsetzen – mit ICS als Partner und ganzheitlichem Risikomanagement mit SECIRA.

Statt Excel-Chaos und vagen Einschätzungen: SECIRA macht Risiken sichtbar, Entscheidungen nachvollziehbar und bringt Ihre Produkte sicher durch die CRA-Anforderungen.

✔ Ganzheitliche Risikoanalyse

✔ Vollumfängliche Bedrohungsanalyse

✔ Strukturierte technische Dokumentation

✔ Security by Design

✔ Schwachstellenbewertung

✔ Unterstützt bei CE-Konformitätsbewertung

Cyber Resilience Act: Neue Anforderungen, klare Antworten

Mit dem CRA verpflichtet die EU alle Hersteller und Anbieter digitaler Produkte dazu, Sicherheitsrisiken über den gesamten Produktlebenszyklus hinweg systematisch zu bewerten und abzusichern. Kurz gesagt: Wer Software oder vernetzte Geräte verkauft, muss sich aktiv um deren Sicherheit kümmern und zwar von der Entwicklung bis zum Ende der Nutzung. Doch was bedeutet das in der Praxis – und wie lässt sich das effizient umsetzen?

Was der CRA wirklich fordert – und warum jetzt Handlungsbedarf besteht

Was ist der Cyber Resilience Act?

Der Cyber Resilience Act (CRA) ist eine geplante EU-Verordnung, die die Cybersicherheit digitaler Produkte mit Hard- und Softwarefunktionalität regelt. Ziel ist es, dass Produkte künftig „secure by design“ entwickelt, dokumentiert und betrieben werden mit klaren Anforderungen an Hersteller, Importeure und Händler.

Anders als die NIS2-Richtlinie richtet sich der CRA nicht an Betreiber digitaler Dienste, sondern an Unternehmen, die Produkte entwickeln, bereitstellen oder vertreiben, z. B.:

- Hersteller digitaler Geräte oder Embedded Systems

- Softwareentwickler, die marktfähige Tools anbieten

- Anbieter von Konfigurationssoftware oder Remote-Diensten

- OEMs, Zulieferer oder Distributoren

- Importeure und Integratoren

Ist mein Unternehmen vom CRA betroffen?

Wenn Sie Produkte entwickeln, vertreiben oder importieren, die digitale Funktionen enthalten, dann ist die Wahrscheinlichkeit groß, dass der CRA auf Sie zutrifft.

Typische Beispiele:

- Software-Tools für Maschinen, Fahrzeuge, Steuergeräte, IoT

- Digital vernetzte Produkte mit Embedded Software

- Remote-Service-Plattformen für Konfiguration, Wartung oder Monitoring

- Digitale Produkte, die für kritische Infrastrukturen konzipiert sind (z. B. KRITIS, OT-Schnittstellen)

Was fordert der CRA konkret?

- Durchführung einer Risiko- und Bedrohungsanalyse vor Markteinführung

- Umsetzung technischer und organisatorischer Schutzmaßnahmen (Security by Design)

- Nachvollziehbare Dokumentation der Sicherheitsfunktionen

- Konformitätsbewertung und CE-Kennzeichnung nach CRA

Ab wann gilt der CRA?

- Verabschiedung auf EU-Ebene: 2024 erfolgt

- Übergangsfrist: 36 Monate (für neue Produkte)

- Verpflichtende Umsetzung: ab 11. Dez. 2027

- Meldepflicht für Schwachstellen bereits ab 11. Sept. 2026

- Für bestehende Produkte, die nach dem Stichtag weitervermarktet werden, gilt eine Übergangsfrist von 21 Monaten

Was passiert bei Verstößen?

Bußgelder

bis 15 Mio. € oder 2,5 % des weltweiten Jahresumsatzes

Verkaufsverbot

des betroffenen Produkts im gesamten EU-Raum bei signifikanten Risiken

Haftungsrisiken

für Geschäftsführung sowie Herstellerverantwortliche

Was der CRA wirklich fordert – und warum jetzt Handlungsbedarf besteht

Was ist der Cyber Resilience Act?

Der Cyber Resilience Act (CRA) ist eine geplante EU-Verordnung, die die Cybersicherheit digitaler Produkte mit Hard- und Softwarefunktionalität regelt. Ziel ist es, dass Produkte künftig „secure by design“ entwickelt, dokumentiert und betrieben werden mit klaren Anforderungen an Hersteller, Importeure und Händler.

Anders als die NIS2-Richtlinie richtet sich der CRA nicht an Betreiber digitaler Dienste, sondern an Unternehmen, die Produkte entwickeln, bereitstellen oder vertreiben, z. B.:

- Hersteller digitaler Geräte oder Embedded Systems

- Softwareentwickler, die marktfähige Tools anbieten

- Anbieter von Konfigurationssoftware oder Remote-Diensten

- OEMs, Zulieferer oder Distributoren

- Importeure und Integratoren

Ist mein Unternehmen vom CRA betroffen?

Wenn Sie Produkte entwickeln, vertreiben oder importieren, die digitale Funktionen enthalten, dann ist die Wahrscheinlichkeit groß, dass der CRA auf Sie zutrifft.

Typische Beispiele:

- Software-Tools für Maschinen, Fahrzeuge, Steuergeräte, IoT

- Digital vernetzte Produkte mit Embedded Software

- Remote-Service-Plattformen für Konfiguration, Wartung oder Monitoring

- Digitale Produkte, die für kritische Infrastrukturen konzipiert sind (z. B. KRITIS, OT-Schnittstellen)

Was fordert der CRA konkret?

- Durchführung einer Risiko- und Bedrohungsanalyse vor Markteinführung

- Umsetzung technischer und organisatorischer Schutzmaßnahmen (Security by Design)

- Nachvollziehbare Dokumentation der Sicherheitsfunktionen

- Konformitätsbewertung und CE-Kennzeichnung nach CRA

Ab wann gilt der CRA?

- Verabschiedung auf EU-Ebene: 2024 erfolgt

- Übergangsfrist: 36 Monate (für neue Produkte)

- Verpflichtende Umsetzung: ab 11. Dez. 2027

- Meldepflicht für Schwachstellen bereits ab 11. Sept. 2026

- Für bestehende Produkte, die nach dem Stichtag weitervermarktet werden, gilt eine Übergangsfrist von 21 Monaten

Was passiert bei Verstößen?

Bußgelder

bis 15 Mio. € oder 2,5 % des weltweiten Jahresumsatzes

Verkaufsverbot

des betroffenen Produkts im gesamten EU-Raum bei signifikanten Risiken

Haftungsrisiken

für Geschäftsführung sowie Herstellerverantwortliche

Was fordert der CRA konkret?

Um ein Produkt im europäischen Markt bereitzustellen, müssen Unternehmen künftig unter anderem sicherstellen:

Cyberrisiken werden systematisch identifiziert

Durch Risikoanalysen, Schwachstellenmanagement und Bedrohungsmodellierung

Sicherheitsmaßnahmen sind technischer Standard

U. a. Zugriffsschutz, Verschlüsselung, sichere Update-Mechanismen

Dokumentation und Transparenz

Technische Unterlagen, EU-Konformitätserklärung, Security-Risikoanalyse

Sicherheitsvorfälle werden überwacht und gemeldet

Sicherheitslücken müssen innerhalb von 24 Stunden an ENISA, sowie an nationale Stelle & Nutzer gemeldet werdenProduktsicherheit wird kontinuierlich gewährleistet

Über den gesamten Lebenszyklus: Entwicklung, Auslieferung, Updates, EoLProdukte unterliegen einer Risikoklasse (Standard / wichtig / kritisch)

„Kritische Produkte“ benötigen ggf. Konformitätsbewertung durch DritteWie ICS Sie beim CRA unterstützt

Unsere CRA-Unterstützung beginnt mit einer GAP-Analyse, umfasst Umsetzungspakete für verschiedene Budgets und endet nicht beim CE-Stempel. Mit SECIRA steht Ihnen ein Tool zur Verfügung, das Risikoanalyse, Bedrohungsmodellierung und technische Dokumentation in einer Plattform vereint.

Unsere strukturierte GAP-Analyse zeigt:

-

Ob und wie Ihre Produkte vom CRA betroffen sind

-

Welche Nachweise und Prozesse fehlen

-

Ob auch IEC 62443-Anforderungen greifen

-

Wie ein sinnvoller Einstieg je nach Reifegrad aussieht

Wir entwickeln mit Ihnen

- eine realistische CRA-Roadmap

- priorisieren gemeinsam die relevanten Anforderungen

- und definieren Umsetzungsziele, die zu Ihrem Produkt, Team und Budget passen.

Unser Basic-Paket richtet sich an Unternehmen, die mit begrenztem Aufwand starten und gleichzeitig die Weichen für spätere Erweiterungen stellen möchten:

- Risiko- und Bedrohungsanalyse fokussiert auf die Mindestanforderungen

- CE-relevante Dokumentation vorbereitet

- Bei Bedarf flexibel ausbaubar

Mit SECIRA setzen Sie CRA-Anforderungen softwaregestützt und nachvollziehbar um:

- Risikoanalyse und Bedrohungsmodellierung strukturiert abbilden

- Technische Dokumentation erstellen und versionieren

- Schwachstellen bewerten und Maßnahmen planen

- Security by Design

Wie SECIRA bei der Umsetzung des CRA unterstützt

Der Cyber Resilience Act fordert nicht nur Sicherheit auf dem Papier, sondern nachvollziehbare Maßnahmen entlang des gesamten Produktlebenszyklus. Genau hier setzt SECIRA an: als praxisnahes Werkzeug für Hersteller, Systemverantwortliche und Entwickler digitaler Produkte.

Ganzheitliche Risikoanalyse

Mit SECIRA erfassen Sie alle sicherheitsrelevanten Risiken systematisch – von der Konzeption bis zum Betrieb. Die Plattform verbindet regulatorische Anforderungen mit technischer Tiefe und bietet klare Bewertungsmethoden für Bedrohungen und Schwachstellen.

Vollumfängliche Bedrohungsanalyse

SECIRA nutzt strukturierte Angriffsbaummethoden, um mögliche Schwachstellen, Szenarien und Wirkungsketten zu identifizieren – ganz nach dem Prinzip „Security by Design“. Das schafft die Grundlage für wirksame Schutzmaßnahmen und transparente Entscheidungsfindung.

Strukturierte technische Dokumentation

Alle Bewertungen, Maßnahmen und Analysen werden in SECIRA automatisch dokumentiert. So erfüllen Sie die CRA-Pflicht zur technischen Dokumentation ohne Mehraufwand.

Security by Design

Sicherheit wird mit SECIRA nicht nachträglich aufgesetzt, sondern integraler Bestandteil Ihrer Produktentwicklung. Die Plattform hilft dabei, Sicherheitsanforderungen frühzeitig abzuleiten und direkt in das Design einfließen zu lassen.

Schwachstellenbewertung und Maßnahmenplanung

Die Risiko- und Bedrohungsanalyse in SECIRA legt automatisch offen, wo Handlungsbedarf besteht – inklusive einer Bewertung der Auswirkungen und Priorisierung. So können Sie gezielt Maßnahmen ableiten und dokumentieren.

Unterstützt bei der CE-Konformitätsbewertung

SECIRA liefert keine CE-Zertifizierung – aber alles, was Sie dafür brauchen: belastbare Risikoanalysen, dokumentierte Nachweise und eine nachvollziehbare Sicherheitsargumentation als Grundlage für Ihre CRA-Konformitätserklärung.

SECIRA - Das ganzheitliche Risikomanagement-Tool

Wie SECIRA als digitales Risikomanagement-Tool Unternehmen dabei unterstützt, technische und regulatorische Anforderungen wie CRA, NIS2 & IEC 62443 effizient, nachvollziehbar und automatisiert umzusetzen, inklusive Live-Demo-Einladung.

WEBINAR

Create impact with real data

Lorem ipsum dolor sit amet, consectetur adipiscing elit, sed do eiusmod tempor incididunt ut labore et dolore magna aliqua.

Ultricies leo integer malesuada nunc vel risus commodo viverra. At erat pellentesque adipiscing commodo elit at.

WEBINAR

Create impact with real data

Lorem ipsum dolor sit amet, consectetur adipiscing elit, sed do eiusmod tempor incididunt ut labore et dolore magna aliqua.

Ultricies leo integer malesuada nunc vel risus commodo viverra. At erat pellentesque adipiscing commodo elit at.

NIS2-Selbsttest: Prüfen Sie Ihre Betroffenheit in wenigen Minuten.

FAQ – Häufig gestellte Fragen

Was unterscheidet ICS von anderen IT-Dienstleistern?

ICS – Informatik Consulting Systems GmbH verbindet tiefes Fachwissen aus sicherheitskritischen Branchen (z. B. KRITIS, Bahn, Industrie) mit zertifizierten Prozessen (ISO 27001, IEC 62443). Wir bieten keine Standardlösungen, sondern individuelle, skalierbare Services mit festen Ansprechpartnern.

Wie schnell kann ICS starten?

Warum OT-Security heute wichtiger ist denn je

Die zunehmende Vernetzung industrieller Anlagen macht Operational Technology (OT) zu einem attraktiven Ziel für Cyberangriffe. Angriffe auf Steuerungs- und Produktionssysteme gefährden nicht nur Daten, sondern auch Sicherheit, Verfügbarkeit und Menschenleben. OT-Security schützt Kritische Infrastrukturen, sichert Produktionsprozesse und ist unverzichtbar für die Resilienz moderner Industrieunternehmen.

Wie sehen die Preise für Ihre Services aus?

Wir arbeiten mit individuellen Stundensätzen und transparenten Paketen – ohne starre Preisstaffeln. Sie erhalten ein auf Ihre Anforderungen zugeschnittenes Angebot.

Gibt es feste Ansprechpartner bei ICS?

Ja, bei uns sprechen Sie immer mit erfahrenen Fachexpert:innen, nicht mit wechselnden Hotlines. Wir stehen für Kontinuität, persönliche Betreuung und direkte Erreichbarkeit.

Was versteht man unter Application Management as a Service?

Application Management as a Service (AMaaS) bedeutet die komplette Betreuung Ihrer Anwendungen durch einen externen Anbieter. Dazu gehören Wartung, Konfiguration, Weiterentwicklung, Support-Einsätze und Bugfixes – damit Ihre Systeme jederzeit sicher und leistungsfähig bleiben. Sie erhalten einen zuverlässigen IT-Betrieb ohne interne Überlastung.

Welche Vorteile bietet ein Application Management Service Anbieter?

Ein spezialisierter Anbieter reduziert Ausfallzeiten, steigert die Performance Ihrer Systeme und ermöglicht flexible Weiterentwicklung, ohne Ihre eigenen Ressourcen zu belasten.

Was umfasst die Wartung von IT-Systemen?

IT-Wartung beinhaltet präventive Maßnahmen wie Systemupdates, Konfigurationsanpassungen und Hardwarepflege sowie reaktive Einsätze bei Störungen oder Fehlern.

Wie funktioniert die Rufbereitschaft bei ICS?

Unsere Rufbereitschaft bietet Ihnen schnelle Reaktionszeiten durch feste Ansprechpartner:innen. Je nach Bedarf können flexible Zeitmodelle oder Stundenkontingente vereinbart werden.

Was ist ein IT-Wartungsvertrag und welche Vorteile bietet er?

Ein IT-Wartungsvertrag sichert Ihnen definierte Reaktionszeiten, klare Servicelevel und kalkulierbare Kosten. Damit garantieren wir höchste Betriebssicherheit und planbare Wartungsaktivitäten.

Wann ist ein IT-Wartungsvertrag sinnvoll?

Ein Wartungsvertrag lohnt sich, wenn Sie maximale Betriebssicherheit brauchen. Er regelt Reaktionszeiten, Verantwortlichkeiten und sorgt für planbare Kosten – ideal für produktionskritische oder komplexe IT-Umgebungen.

Was ist die NIS2-Richtlinie und warum betrifft sie mein Unternehmen?

Die NIS2-Richtlinie verschärft die Anforderungen an die Cybersicherheit in der EU. Sie betrifft Unternehmen, die Kritische Infrastrukturen betreiben oder IT-Dienstleistungen für sensible Bereiche erbringen.

Wie unterstützt ICS bei der Umsetzung der NIS2-Richtlinie?

Wir analysieren Ihre bestehende IT-Sicherheitsstruktur, implementieren notwendige Maßnahmen und begleiten Ihr Unternehmen bis zur vollständigen Compliance.

Wie funktioniert die Risikoanalyse mit SECIRA?

SECIRA ist ein ganzheitliches Risikomanagement-Tool mit automatisierter Risikoanalyse. Es reduziert Analyseaufwand, senkt Personalbedarf und priorisiert Maßnahmen – revisionssicher und effizient. Eine vollständige Risikoanalyse ist laut NIS2 verpflichtend. Mehr Informationen zu SECIRA.

Warum ist ein Qualitätsmanagementsystem (QMS) wichtig?

Ein QMS verbessert die Effizienz Ihrer Prozesse, erhöht die Kundenzufriedenheit und reduziert Fehler. Es schafft eine strukturierte Grundlage für nachhaltigen Unternehmenserfolg.

Welche Standards setzt ICS beim Aufbau eines QMS um?

Wir unterstützen Sie beim Aufbau eines Qualitätsmanagementsystems nach ISO 9001, EN 5012X oder kundenindividuellen Vorgaben – inklusive Zertifizierungsvorbereitung und interner Audits.

Was bedeutet CISO as a Service?

CISO as a Service (CISOaaS) stellt Ihnen einen externen Chief Information Security Officer zur Verfügung, der Ihr Unternehmen bei IT-Sicherheitsstrategie, Compliance und Incident Management unterstützt. Mehr Infos zu CISOaaS.

Warum einen externen CISO buchen?

Ein externer CISO bringt sofort Expertise, branchenspezifisches Wissen und bewährte Sicherheitsstrukturen mit – ohne lange Rekrutierungsprozesse oder hohe Fixkosten.

Wie unterscheidet sich ein externer CISO von einem internen?

Ein externer CISO ist flexibler, skalierbarer und bringt Best Practices aus verschiedenen Branchen ein. Dadurch profitieren Unternehmen schneller und breiter von professioneller IT-Sicherheit.

Here’s all the good stuff

Reliable system

From direct integrations with card networks and banks to checkout flows in the browser, we operate on and optimize at every level of the financial stack.

50+ integrations

Lorem ipsum dolor sit amet, consectetur adipiscing elit, sed do eiusmod tempor incididunt ut labore et.

Intelligent optimizations

Ut enim ad minim veniam, quis nostrud exercitation ullamco laboris nisi ut aliquip ex ea commodo consequat.

Reliable system

From direct integrations with card networks and banks to checkout flows in the browser, we operate on and optimize at every level of the financial stack.

50+ integrations

Lorem ipsum dolor sit amet, consectetur adipiscing elit, sed do eiusmod tempor incididunt ut labore et.

Intelligent optimizations

Ut enim ad minim veniam, quis nostrud exercitation ullamco laboris nisi ut aliquip ex ea commodo consequat.

Kein Video ausgewählt

Wählen Sie einen Videotyp in der Seitenleiste aus.

Sicherheit für kritische Infrastrukturen.

Ob sicherheitskritische Systeme oder hoch komplexe Prozesse: Wir entwickeln branchenspezifische Lösungen, damit Unternehmen die Herausforderungen der Zukunft sicher und kostenbewusst meistern.

Create impact with real data

Lorem ipsum dolor sit amet, consectetur adipiscing elit, sed do eiusmod tempor incididunt ut labore et dolore magna aliqua.

Ultricies leo integer malesuada nunc vel risus commodo viverra. At erat pellentesque adipiscing commodo elit at.

Here’s all the good stuff

Reliable system

From direct integrations with card networks and banks to checkout flows in the browser, we operate on and optimize at every level of the financial stack.

50+ integrations

Lorem ipsum dolor sit amet, consectetur adipiscing elit, sed do eiusmod tempor incididunt ut labore et.

Intelligent optimizations

Ut enim ad minim veniam, quis nostrud exercitation ullamco laboris nisi ut aliquip ex ea commodo consequat.

Intuitive design

Duis aute irure dolor in reprehenderit in voluptate velit esse cillum dolore eu fugiat nulla pariatur.

Scale your marketing metrics

Basic

$30/mo

Flat fee for up to 200 users

Set the foundation with all your team needs for basic data integrations.

-

24/7 online support

-

24/7 online support

-

24/7 online support

-

24/7 online support

-

24/7 online support

Pro

$85/mo

Flat fee for up to 200 users

Set the foundation with all your team needs for basic data integrations.

-

24/7 online support

-

24/7 online support

-

24/7 online support

-

24/7 online support

-

24/7 online support

Enterprise

Custom

Get in touch for a custom quote

Set the foundation with all your team needs for basic data integrations.

-

24/7 online support

-

24/7 online support

-

24/7 online support

-

24/7 online support

-

24/7 online support

FAQ

Gilt der CRA auch für uns, obwohl wir kein klassisches IT-Unternehmen sind?

Ja, sehr wahrscheinlich. Der CRA betrifft nicht nur Softwareunternehmen – sondern alle Hersteller, Importeure und Händler von „Produkten mit digitalen Elementen“. Dazu zählen z. B. Maschinen mit eingebetteter Software, IoT-Geräte, vernetzte Steuerungseinheiten oder digitale Medizingeräte. Entscheidend ist, ob Ihr Produkt vernetzbar ist oder Software enthält, die mit Daten umgeht.

Was genau ist ein „Produkt mit digitalen Elementen“ laut CRA?

Ein Produkt mit Hardware- oder Software-Komponente, das direkt oder indirekt mit anderen Geräten oder Netzwerken verbunden ist.

Der CRA unterscheidet zwischen:

-

Software (z. B. Anwendungen, Betriebssysteme, Apps, Middleware)

-

Hardware mit digitaler Funktion (z. B. Sensoren, Steuergeräte, vernetzte Maschinen)

Sogar Open-Source-Komponenten können betroffen sein, wenn sie kommerziell bereitgestellt werden.

Müssen wir auch bestehende Produkte nach CRA anpassen – oder gilt das nur für neue Entwicklungen?

Grundsätzlich gilt der CRA nur für Produkte, die nach Inkrafttreten neu auf den Markt gebracht werden.

ABER: Wenn ein bestehendes Produkt wesentlich geändert oder weiterentwickelt wird (z. B. durch größere Softwareupdates), kann der CRA rückwirkend greifen. Zudem gelten Pflichten zur Updatebereitstellung auch für bereits ausgelieferte Produkte während ihrer geplanten Lebensdauer.

Wie unterscheidet sich der CRA von NIS2 oder dem IT-Sicherheitsgesetz 2.0?

CRA = Produktsicherheit. NIS2 = Betriebssicherheit.

-

CRA betrifft Hersteller, Importeure und Händler von digitalen Produkten.

-

NIS2 betrifft Betreiber „kritischer Einrichtungen“ (z. B. Energie, Gesundheit, Transport), also die IT/OT im Betrieb.

Ziel ist bei beiden Gesetzen Cyberresilienz, aber auf unterschiedlichen Ebenen und mit unterschiedlichen Pflichten.

Welche konkreten Pflichten kommen auf Entwickler und Produktmanager zu?

Folgende CRA-Pflichten betreffen direkt Produktteams:

-

Durchführung einer Risikoanalyse vor Markteinführung

-

Integration von Security by Design & Default

-

Einrichtung eines Vulnerability Managements

-

Erstellung und Pflege der technischen Dokumentation

-

Vorbereitung auf eine mögliche Konformitätsbewertung (z. B. CE)

Was bedeutet „Security by Design“ konkret – und wie können wir das umsetzen?

Security by Design heißt: Sicherheit ist von Anfang an Teil des Produktentwicklungsprozesses – nicht erst am Ende.

Praktisch bedeutet das:

-

Bedrohungsmodellierung (z. B. Angriffsbaum)

-

risikobasierte Architekturentscheidungen

-

Dokumentation von Schutzmaßnahmen

-

kontinuierliches Testen und Schwachstellenmanagement

Tools wie SECIRA unterstützen diesen Prozess systematisch.

Welche Dokumente und Nachweise verlangt der CRA konkret?

Mindestens erforderlich sind:

-

eine Risikobewertung des Produkts

-

eine Bedrohungsanalyse

-

eine technische Dokumentation der Schutzmaßnahmen

-

eine Beschreibung des Vulnerability-Management-Prozesses

-

ggf. Testergebnisse, Prüfnachweise oder externe Audits. SECIRA dokumentiert diese Nachweise automatisiert und nachvollziehbar.