THINK SAFE. THINK ICS.

Cyber Resilience Act (CRA) umsetzen

Statt Excel-Chaos und vagen Einschätzungen: SECIRA macht Risiken sichtbar, Entscheidungen nachvollziehbar und bringt Ihre Produkte sicher durch die CRA-Anforderungen.

✔ Ganzheitliche Risikoanalyse

✔ Vollumfängliche Bedrohungsanalyse

✔ Strukturierte technische Dokumentation

✔ Security by Design

✔ Schwachstellenbewertung

✔ Unterstütztung bei CE-Konformitätsbewertung

Wie ICS Sie beim CRA unterstützt

Unsere CRA-Unterstützung beginnt mit einer GAP-Analyse, umfasst Umsetzungspakete für verschiedene Budgets und endet nicht einfach beim CE-Stempel. Mit SECIRA steht Ihnen ein Tool zur Verfügung, das Risikoanalyse, Bedrohungsmodellierung und technische Dokumentation in einer Plattform vereint.

1. Orientierung

CRA-Klassifizierung & Scope / Betroffenheitsprüfung

- Analyse, ob und in welchem Umfang Produkte dem CRA unterliegen.

- Analyse, ob Produkte in die Kategorie „Wichtige Produkte mit digitalen Elementen“ oder „Kritische Produkte mit digitalen Elementen“ fallen, Abgrenzung zu IEC 62443 und anderen Standards.

- Prüfung, welche Art der CE-Konformitätserklärung notwendig ist: Self Declaration oder den Weg über einen Notified Body

Ergebnis: Dokumentierte Analyse mit Produkttyp, Kategorie und Handlungsempfehlung.

CRA Gap-Analyse / Readiness-Check

- Leistung: Kompakte Bestandsaufnahme zum CRA-Reifegrad. Durchführung eines strukturierten Assessments und Ableitung notwendiger Maßnahmen, um die Lücken zu schließen.

- Ergebnis: Dokumentierte Gap-Analyse mit High-Level Handlungsempfehlungen

- Ziel: Klarheit, ob und wie das Produkt betroffen ist, sowie ein schneller Überblick über Handlungsbedarf.

2. Risikoanalyse

Ganzheitliche Risikoanalyse mit SECIRA

SECIRA prüft, ob eine Schwachstelle erreichbar und ausnutzbar ist. Genau das fordert der CRA, bevor risikopriorisiert Maßnahmen definiert werden.

Mit SECIRA setzen Sie CRA-Anforderungen softwaregestützt und nachvollziehbar um:

- Risikoanalyse und Bedrohungsmodellierung strukturiert abbilden

- Technische Dokumentation erstellen und versionieren

- Schwachstellen bewerten und Maßnahmen planen

- Security by Design

Resilienzstrategie / Maßnahmenplan

Wir entwickeln mit Ihnen eine realistische CRA-Roadmap, priorisieren gemeinsam die relevanten Anforderungen und definieren Umsetzungsziele, die zu Ihrem Produkt, Team und Budget passen. Auch für Start-ups und KMUs erstellen wir individuelle Angebote, die den Einstieg erleichtern.

Ziel: Einen strukturierten Fahrplan entwickeln, wie CRA-Anforderungen in Entwicklungs- und Produktzyklen integriert werden.

3. Umsetzung

Security-by-Default

Leistung: Unterstützung bei der Umsetzung der CRA-Vorgaben in konkrete Maßnahmen.

- Produkte müssen ohne bekannte Schwachstellen ausgeliefert werden,

- Die Integrität der Software muss geschützt sein

- Schutzmaßnahmen müssen im Standardzustand aktiv sein.

Ergebnis: Praxisnahe Begleitung bis zur regelkonformen, einsatzbereiten Lösung.

SBOM & Update-Management

- Leistung: Erstellung und Pflege einer Software Bill of Materials (SBOM). Definition von Support- und Update-Prozessen.

- Ergebnis: Transparente SBOM, dokumentierte Update-Strategie, Nachweisfähigkeit für Auditoren.

Vulnerability Management

- Leistung: Aufbau eines Prozesses zur Schwachstellenmeldung. Einrichtung und Training eines Product Security Incident Response Teams (PSIRT).

- Ergebnis: Vulnerability Management Process, definierter Workflow, Templates für Security Advisories.

- Ziel: Zentrale Pflichten praktisch im Produktdesign und in Prozessen umsetzen.

Training & SDLC-Integration

- Leistung: Durchführung praxisnaher Schulungen für Entwickler, PMs und Security-Rollen. Integration von Security-by-Design in den Entwicklungsprozess (SDLC).

- Ergebnis: Geschultes Team, dokumentierte Prozessanpassung, nachhaltige Verankerung von Security im Lifecycle.

- Ziel: Teams fit machen, Audits bestehen und Security-by-Design nachhaltig im Unternehmen verankern.

4. CE-Nachweis & Dokumentation

CE-Konformitätsbewertung

- Leistung: Unterstützung beim gesamten CE-Prozess nach CRA. Vorbereitung der technischen Dokumentation, Schnittstelle zu benannten Stellen.

- Ergebnis: Vollständige Unterlagen für die CE-Kennzeichnung

Dokumentation

- Leistung: Beratung und Erstellung einer nach CRA geforderten Dokumentation – von Produktbeschreibung und Entwicklungsprozessen über Risikobewertung bis hin zu Testberichten und EU-Konformitätserklärung.

- Ergebnis: Strukturiertes, prüfsicheres Dossier, das alle Pflichtinhalte gemäß Art. 31 abdeckt.

5. After-Market & Betrieb

Kontinuierliches Monitoring

- Leistung: Unterstützung oder Übernahme des Vulnerability Management Prozess und der kontinuierlichen Risikoanalyse zur Identifikation & Bewertung von ausnutzbaren Schwachstellen.

- Ergebnis: SECIRA als Tools zur kontinuierlichen Überwachung und Schwachstellenbehebung, managed oder als self service.

Product Registration & Regulatory Controls

- Leistung: Beratung und Durchführung bei Meldepflichten. Einrichtung interner Compliance-Kontrollmechanismen.

- Ergebnis: Registrierte Produkte, zentrale Übersicht über regulatorische Verpflichtungen.

- Ziel: Auch nach Markteinführung gesetzeskonform bleiben, Schwachstellen melden und Updates dokumentieren.

CRA-Klassifizierung & Scope / Betroffenheitsprüfung

- Analyse, ob und in welchem Umfang Produkte dem CRA unterliegen.

- Analyse, ob Produkte in die Kategorie „Wichtige Produkte mit digitalen Elementen“ oder „Kritische Produkte mit digitalen Elementen“ fallen, Abgrenzung zu IEC 62443 und anderen Standards.

- Prüfung, welche Art der CE-Konformitätserklärung notwendig ist: Self Declaration oder den Weg über einen Notified Body

Ergebnis: Dokumentierte Analyse mit Produkttyp, Kategorie und Handlungsempfehlung.

CRA Gap-Analyse / Readiness-Check

- Leistung: Kompakte Bestandsaufnahme zum CRA-Reifegrad. Durchführung eines strukturierten Assessments und Ableitung notwendiger Maßnahmen, um die Lücken zu schließen.

- Ergebnis: Dokumentierte Gap-Analyse mit High-Level Handlungsempfehlungen

- Ziel: Klarheit, ob und wie das Produkt betroffen ist, sowie ein schneller Überblick über Handlungsbedarf.

Ganzheitliche Risikoanalyse mit SECIRA

SECIRA prüft, ob eine Schwachstelle erreichbar und ausnutzbar ist. Genau das fordert der CRA, bevor risikopriorisiert Maßnahmen definiert werden.

Mit SECIRA setzen Sie CRA-Anforderungen softwaregestützt und nachvollziehbar um:

- Risikoanalyse und Bedrohungsmodellierung strukturiert abbilden

- Technische Dokumentation erstellen und versionieren

- Schwachstellen bewerten und Maßnahmen planen

- Security by Design

Resilienzstrategie / Maßnahmenplan

Wir entwickeln mit Ihnen eine realistische CRA-Roadmap, priorisieren gemeinsam die relevanten Anforderungen und definieren Umsetzungsziele, die zu Ihrem Produkt, Team und Budget passen. Auch für Start-ups und KMUs erstellen wir individuelle Angebote, die den Einstieg erleichtern.

Ziel: Einen strukturierten Fahrplan entwickeln, wie CRA-Anforderungen in Entwicklungs- und Produktzyklen integriert werden.

Security-by-Default

Leistung: Unterstützung bei der Umsetzung der CRA-Vorgaben in konkrete Maßnahmen.

- Produkte müssen ohne bekannte Schwachstellen ausgeliefert werden,

- Die Integrität der Software muss geschützt sein

- Schutzmaßnahmen müssen im Standardzustand aktiv sein.

Ergebnis: Praxisnahe Begleitung bis zur regelkonformen, einsatzbereiten Lösung.

SBOM & Update-Management

- Leistung: Erstellung und Pflege einer Software Bill of Materials (SBOM). Definition von Support- und Update-Prozessen.

- Ergebnis: Transparente SBOM, dokumentierte Update-Strategie, Nachweisfähigkeit für Auditoren.

Vulnerability Management

- Leistung: Aufbau eines Prozesses zur Schwachstellenmeldung. Einrichtung und Training eines Product Security Incident Response Teams (PSIRT).

- Ergebnis: Vulnerability Management Process, definierter Workflow, Templates für Security Advisories.

- Ziel: Zentrale Pflichten praktisch im Produktdesign und in Prozessen umsetzen.

Training & SDLC-Integration

- Leistung: Durchführung praxisnaher Schulungen für Entwickler, PMs und Security-Rollen. Integration von Security-by-Design in den Entwicklungsprozess (SDLC).

- Ergebnis: Geschultes Team, dokumentierte Prozessanpassung, nachhaltige Verankerung von Security im Lifecycle.

- Ziel: Teams fit machen, Audits bestehen und Security-by-Design nachhaltig im Unternehmen verankern.

CE-Konformitätsbewertung

- Leistung: Unterstützung beim gesamten CE-Prozess nach CRA. Vorbereitung der technischen Dokumentation, Schnittstelle zu benannten Stellen.

- Ergebnis: Vollständige Unterlagen für die CE-Kennzeichnung

Dokumentation

- Leistung: Beratung und Erstellung einer nach CRA geforderten Dokumentation – von Produktbeschreibung und Entwicklungsprozessen über Risikobewertung bis hin zu Testberichten und EU-Konformitätserklärung.

- Ergebnis: Strukturiertes, prüfsicheres Dossier, das alle Pflichtinhalte gemäß Art. 31 abdeckt.

Kontinuierliches Monitoring

- Leistung: Unterstützung oder Übernahme des Vulnerability Management Prozess und der kontinuierlichen Risikoanalyse zur Identifikation & Bewertung von ausnutzbaren Schwachstellen.

- Ergebnis: SECIRA als Tools zur kontinuierlichen Überwachung und Schwachstellenbehebung, managed oder als self service.

Product Registration & Regulatory Controls

- Leistung: Beratung und Durchführung bei Meldepflichten. Einrichtung interner Compliance-Kontrollmechanismen.

- Ergebnis: Registrierte Produkte, zentrale Übersicht über regulatorische Verpflichtungen.

- Ziel: Auch nach Markteinführung gesetzeskonform bleiben, Schwachstellen melden und Updates dokumentieren.

CRA - In 30 Minuten zur Klarheit!

Jetzt kostenloses Beratungsgespräch mit unseren CRA-Experten Ann-Kathrin Wentz und Stefan Karg buchen.

- Welche Anforderungen auf Ihre Produkte zutreffen

- Wie unsere Gap Analyse schnelle Klarheit schafft

- Wie Ihre nächsten Schritte aussehen

CRA-Umsetzungspaket für Startups und KMUs

Unser Basic-Paket richtet sich an Unternehmen, die mit begrenztem Aufwand starten und gleichzeitig die Weichen für spätere Erweiterungen stellen möchten:

- Risiko- und Bedrohungsanalyse fokussiert auf die Mindestanforderungen

- CE-relevante Dokumentation vorbereitet

- Bei Bedarf flexibel ausbaubar

Wie ICS Sie beim CRA unterstützt

Unsere CRA-Unterstützung beginnt mit einer GAP-Analyse, umfasst Umsetzungspakete für verschiedene Budgets und endet nicht beim CE-Stempel. Mit SECIRA steht Ihnen ein Tool zur Verfügung, das Risikoanalyse, Bedrohungsmodellierung und technische Dokumentation in einer Plattform vereint.

Unsere strukturierte GAP-Analyse zeigt:

-

Ob und wie Ihre Produkte vom CRA betroffen sind

-

Welche Nachweise und Prozesse fehlen

-

Ob auch IEC 62443-Anforderungen greifen

-

Wie ein sinnvoller Einstieg je nach Reifegrad aussieht

Wir entwickeln mit Ihnen

- eine realistische CRA-Roadmap

- priorisieren gemeinsam die relevanten Anforderungen

- und definieren Umsetzungsziele, die zu Ihrem Produkt, Team und Budget passen.

Unser Basic-Paket richtet sich an Unternehmen, die mit begrenztem Aufwand starten und gleichzeitig die Weichen für spätere Erweiterungen stellen möchten:

- Risiko- und Bedrohungsanalyse fokussiert auf die Mindestanforderungen

- CE-relevante Dokumentation vorbereitet

- Bei Bedarf flexibel ausbaubar

Mit SECIRA setzen Sie CRA-Anforderungen softwaregestützt und nachvollziehbar um:

- Risikoanalyse und Bedrohungsmodellierung strukturiert abbilden

- Technische Dokumentation erstellen und versionieren

- Schwachstellen bewerten und Maßnahmen planen

- Security by Design

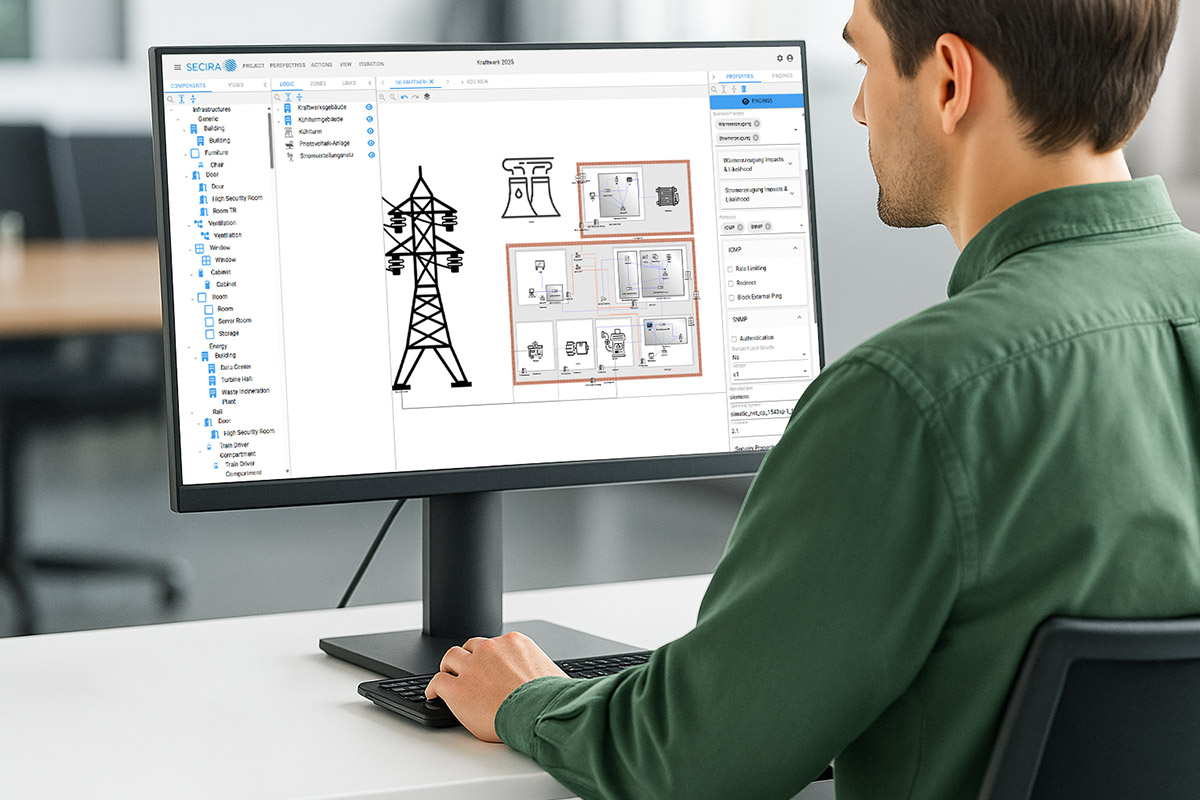

Wie SECIRA bei der Umsetzung des CRA unterstützt

Der Cyber Resilience Act fordert nicht nur Sicherheit auf dem Papier, sondern nachvollziehbare Maßnahmen entlang des gesamten Produktlebenszyklus. Genau hier setzt SECIRA an: als praxisnahes Werkzeug für Hersteller, Systemverantwortliche und Entwickler digitaler Produkte.

Ganzheitliche Risikoanalyse

Mit SECIRA erfassen Sie alle sicherheitsrelevanten Risiken systematisch – von der Konzeption bis zum Betrieb. Die Plattform verbindet regulatorische Anforderungen mit technischer Tiefe und bietet klare Bewertungsmethoden für Bedrohungen und Schwachstellen.

Vollumfängliche Bedrohungsanalyse

SECIRA nutzt strukturierte Angriffsbaummethoden, um mögliche Schwachstellen, Szenarien und Wirkungsketten zu identifizieren – ganz nach dem Prinzip „Security by Design“. Das schafft die Grundlage für wirksame Schutzmaßnahmen und transparente Entscheidungsfindung.

Strukturierte technische Dokumentation

Alle Bewertungen, Maßnahmen und Analysen werden in SECIRA automatisch dokumentiert. So erfüllen Sie die CRA-Pflicht zur technischen Dokumentation ohne Mehraufwand.

Security by Design

Sicherheit wird mit SECIRA nicht nachträglich aufgesetzt, sondern integraler Bestandteil Ihrer Produktentwicklung. Die Plattform hilft dabei, Sicherheitsanforderungen frühzeitig abzuleiten und direkt in das Design einfließen zu lassen.

Schwachstellenbewertung und Maßnahmenplanung

Die Risiko- und Bedrohungsanalyse in SECIRA legt automatisch offen, wo Handlungsbedarf besteht – inklusive einer Bewertung der Auswirkungen und Priorisierung. So können Sie gezielt Maßnahmen ableiten und dokumentieren.

Unterstützt bei der CE-Konformitätsbewertung

SECIRA liefert keine CE-Zertifizierung – aber alles, was Sie dafür brauchen: belastbare Risikoanalysen, dokumentierte Nachweise und eine nachvollziehbare Sicherheitsargumentation als Grundlage für Ihre CRA-Konformitätserklärung.

SECIRA - Das ganzheitliche Risikomanagement-Tool

Wie SECIRA als digitales Risikomanagement-Tool Unternehmen dabei unterstützt, technische und regulatorische Anforderungen wie CRA, NIS2 & IEC 62443 effizient, nachvollziehbar und automatisiert umzusetzen, inklusive Live-Demo-Einladung.

Aus dem CRA-Projekt wird ein passendes Gesamtpaket

Wir stellen modulare Leistungen zusammen, die zu Ihren Anforderungen und Budgets passen: Pentesting, IEC 62443-Zertifizierung, Secure Operations und CISO as a Service. So entsteht aus der CRA-Basis ein durchgängiger Fahrplan von der Risikoanalyse bis zum Betrieb.

Pentesting für Produkte & OT

Decken Sie Schwachstellen in Firmware, Schnittstellen und Cloud auf. Die Ergebnisse stützen Ihre CRA-Risikobewertung, priorisieren Maßnahmen und lassen sich in SECIRA dokumentieren.

IEC 62443 Zertifizierung

Ordnen Sie Ihr Produkt normseitig ein, schließen Sie Lücken und bereiten Sie Audits vor. Ideal als Ergänzung zur CRA-Umsetzung, inklusive Mapping zwischen CRA-Pflichten und IEC 62443.

Secure Operations

Erfüllen Sie die Pflichten nach dem Inverkehrbringen: PSIRT, CVD, Patch- und Updateprozesse, SBOM/VEX und Reporting. Halten Sie Nachweise aktuell und verknüpfen Sie sie mit SECIRA.

CISO as a Service

Holen Sie sich strategische Security-Führung auf Zeit: Governance, Rollen, Roadmap und Reporting. Steuert Ihr CRA-Programm und koordiniert Schnittstellen zu IEC 62443 und Auditpartnern.

Secure Development (Security by Design)

Verankern Sie Sicherheit im Entwicklungsprozess: Threat Modeling, klare Anforderungen, Code Reviews sowie CI/CD-Prüfungen (SAST, DAST, SCA, SBOM). Nachweise fließen direkt in SECIRA.

Was der CRA wirklich fordert – und warum jetzt Handlungsbedarf besteht

Was ist der Cyber Resilience Act?

Der Cyber Resilience Act (CRA) ist eine geplante EU-Verordnung, die die Cybersicherheit digitaler Produkte mit Hard- und Softwarefunktionalität regelt. Ziel ist es, dass Produkte künftig „secure by design“ entwickelt, dokumentiert und betrieben werden mit klaren Anforderungen an Hersteller, Importeure und Händler.

Anders als die NIS2-Richtlinie richtet sich der CRA nicht an Betreiber digitaler Dienste, sondern an Unternehmen, die Produkte entwickeln, bereitstellen oder vertreiben, z. B.:

- Hersteller digitaler Geräte oder Embedded Systems

- Softwareentwickler, die marktfähige Tools anbieten

- Anbieter von Konfigurationssoftware oder Remote-Diensten

- OEMs, Zulieferer oder Distributoren

- Importeure und Integratoren

Ist mein Unternehmen vom CRA betroffen?

Wenn Sie Produkte entwickeln, vertreiben oder importieren, die digitale Funktionen enthalten, dann ist die Wahrscheinlichkeit groß, dass der CRA auf Sie zutrifft.

Typische Beispiele:

- Software-Tools für Maschinen, Fahrzeuge, Steuergeräte, IoT

- Digital vernetzte Produkte mit Embedded Software

- Remote-Service-Plattformen für Konfiguration, Wartung oder Monitoring

- Digitale Produkte, die für kritische Infrastrukturen konzipiert sind (z. B. KRITIS, OT-Schnittstellen)

Was fordert der CRA konkret?

- Durchführung einer Risiko- und Bedrohungsanalyse vor Markteinführung

- Umsetzung technischer und organisatorischer Schutzmaßnahmen (Security by Design)

- Nachvollziehbare Dokumentation der Sicherheitsfunktionen

- Konformitätsbewertung und CE-Kennzeichnung nach CRA

Ab wann gilt der CRA?

- Verabschiedung auf EU-Ebene: 2024 erfolgt

- Übergangsfrist: 36 Monate (für neue Produkte)

- Verpflichtende Umsetzung: ab 11. Dez. 2027

- Meldepflicht für Schwachstellen bereits ab 11. Sept. 2026

- Für bestehende Produkte, die nach dem Stichtag weitervermarktet werden, gilt eine Übergangsfrist von 21 Monaten

Was passiert bei Verstößen?

Bußgelder

bis 15 Mio. € oder 2,5 % des weltweiten Jahresumsatzes

Verkaufsverbot

des betroffenen Produkts im gesamten EU-Raum bei signifikanten Risiken

Haftungsrisiken

für Geschäftsführung sowie Herstellerverantwortliche

Webinar:

CRA–Pflichten im Fokus

In nur 60 Minuten zeigen wir, wie sich CRA-Anforderungen praxisnah umsetzen lassen. Sie erfahren, wie Risikoanalysen, Schwachstellenbewertungen und die langfristige Erfüllung der CRA-Vorgaben mit SECIRA strukturiert angegangen werden.

📅 05. Februar 2026

⏰ 14 - 15 Uhr

💻 Online via Microsoft Teams

FAQ

Gilt der CRA auch für uns, obwohl wir kein klassisches IT-Unternehmen sind?

Ja, sehr wahrscheinlich. Der CRA betrifft nicht nur Softwareunternehmen – sondern alle Hersteller, Importeure und Händler von „Produkten mit digitalen Elementen“. Dazu zählen z. B. Maschinen mit eingebetteter Software, IoT-Geräte, vernetzte Steuerungseinheiten oder digitale Medizingeräte. Entscheidend ist, ob Ihr Produkt vernetzbar ist oder Software enthält, die mit Daten umgeht.

Was genau ist ein „Produkt mit digitalen Elementen“ laut CRA?

Ein Produkt mit Hardware- oder Software-Komponente, das direkt oder indirekt mit anderen Geräten oder Netzwerken verbunden ist.

Der CRA unterscheidet zwischen:

-

Software (z. B. Anwendungen, Betriebssysteme, Apps, Middleware)

-

Hardware mit digitaler Funktion (z. B. Sensoren, Steuergeräte, vernetzte Maschinen)

Sogar Open-Source-Komponenten können betroffen sein, wenn sie kommerziell bereitgestellt werden.

Müssen wir auch bestehende Produkte nach CRA anpassen – oder gilt das nur für neue Entwicklungen?

Grundsätzlich gilt der CRA nur für Produkte, die nach Inkrafttreten neu auf den Markt gebracht werden.

ABER: Wenn ein bestehendes Produkt wesentlich geändert oder weiterentwickelt wird (z. B. durch größere Softwareupdates), kann der CRA rückwirkend greifen. Zudem gelten Pflichten zur Updatebereitstellung auch für bereits ausgelieferte Produkte während ihrer geplanten Lebensdauer.

Wie unterscheidet sich der CRA von NIS2 oder dem IT-Sicherheitsgesetz 2.0?

CRA = Produktsicherheit. NIS2 = Betriebssicherheit.

-

CRA betrifft Hersteller, Importeure und Händler von digitalen Produkten.

-

NIS2 betrifft Betreiber „kritischer Einrichtungen“ (z. B. Energie, Gesundheit, Transport), also die IT/OT im Betrieb.

Ziel ist bei beiden Gesetzen Cyberresilienz, aber auf unterschiedlichen Ebenen und mit unterschiedlichen Pflichten.

Welche konkreten Pflichten kommen auf Entwickler und Produktmanager zu?

Folgende CRA-Pflichten betreffen direkt Produktteams:

-

Durchführung einer Risikoanalyse vor Markteinführung

-

Integration von Security by Design & Default

-

Einrichtung eines Vulnerability Managements

-

Erstellung und Pflege der technischen Dokumentation

-

Vorbereitung auf eine mögliche Konformitätsbewertung (z. B. CE)

Was bedeutet „Security by Design“ konkret – und wie können wir das umsetzen?

Security by Design heißt: Sicherheit ist von Anfang an Teil des Produktentwicklungsprozesses – nicht erst am Ende.

Praktisch bedeutet das:

-

Bedrohungsmodellierung (z. B. Angriffsbaum)

-

risikobasierte Architekturentscheidungen

-

Dokumentation von Schutzmaßnahmen

-

kontinuierliches Testen und Schwachstellenmanagement

Tools wie SECIRA unterstützen diesen Prozess systematisch.

Welche Dokumente und Nachweise verlangt der CRA konkret?

Mindestens erforderlich sind:

-

eine Risikobewertung des Produkts

-

eine Bedrohungsanalyse

-

eine technische Dokumentation der Schutzmaßnahmen

-

eine Beschreibung des Vulnerability-Management-Prozesses

-

ggf. Testergebnisse, Prüfnachweise oder externe Audits. SECIRA dokumentiert diese Nachweise automatisiert und nachvollziehbar.