„Sicherheit ist kein Zustand, sondern ein Prozess.“

Interview mit Stefan Karg über den IEC 62443-3-2 Risk Assessment Workflow

Frage 1: Stefan, du beschäftigst dich intensiv mit dem IEC 62443-3-2 Standard. Was steckt hinter dem Kürzel und warum ist es für Unternehmen so relevant?

Die IEC 62443-3-2 ist Teil einer umfassenden Normenreihe zur Cybersicherheit für industrielle Automatisierungssysteme und OT-Systeme. Dieser Normteil fokussiert sich auf die Security Risikoanalyse: Wie lassen sich Security-Risiken in industriellen Steuerungssystemen erkennen, bewerten und gezielt reduzieren?

Gerade in Kritischen Infrastrukturen, wo erfolgreiche Angriffe besonders schwer wiegen können, ist ein systematischer Ansatz zur Security Risikoanalyse unerlässlich. IEC 62443-3-2 bietet dafür das passende Rahmenwerk.

Wer tiefer einsteigen möchte, dem empfehle ich beispielsweise das Whitepaper der ISA. Es erklärt den kompletten Workflow sehr anschaulich.

Frage 2: Im Standard taucht der Begriff „System Under Consideration“ auf. Was bedeutet das genau?

Das "System Under Consideration", kurz SUC, ist das konkrete System, das im Rahmen der Risikobewertung analysiert wird. Diese Definition ist entscheidend, denn sie legt den Umfang der Analyse fest.

Wird das SUC zu eng gefasst, bleiben potenzielle Schwachstellen außen vor. Ist es zu weit gefasst, wird die Analyse schnell unübersichtlich. Deshalb sollte man sich dafür ausreichend Zeit nehmen und sicherstellen, dass alle relevanten Komponenten und Kommunikationsbeziehungen erfasst sind.

Frage 3: Die Security Risikoanalyse nach IEC 62443-3-2 teilt sich ja in zwei Abschnitte auf: die initiale Security-Risikoanalyse und die detaillierte Security-Risikoanalyse. Wie läuft die initiale Risikobewertung konkret ab?

Im ersten Schritt betrachten wir ausschließlich die Auswirkungen möglicher Angriffe. Die Eintrittswahrscheinlichkeit spielt zu diesem Zeitpunkt noch keine Rolle.

Dafür definieren wir Skalen für verschiedene Auswirkungen, zum Beispiel auf Verfügbarkeit, Vertraulichkeit, Integrität und finanzielle Schäden und legen für jede Kategorie die gerade noch akzeptablen Auswirkungen fest. Basierend auf den so definierten Auswirkungsskalen werden die maximalen Auswirkungen eines erfolgreichen Angriffs auf das System abgeschätzt.

Frage 4: Was hat es mit den Zonen und Conduits auf sich?

Zonen und Conduits helfen dabei, industrielle Netzwerke übersichtlich und sicher zu strukturieren. Eine Zone fasst Komponenten mit vergleichbaren Schutzanforderungen zusammen, ein Conduit beschreibt die Verbindung zwischen diesen Zonen.

Frage 5: Was passiert, wenn ein hohes Risiko festgestellt wird?

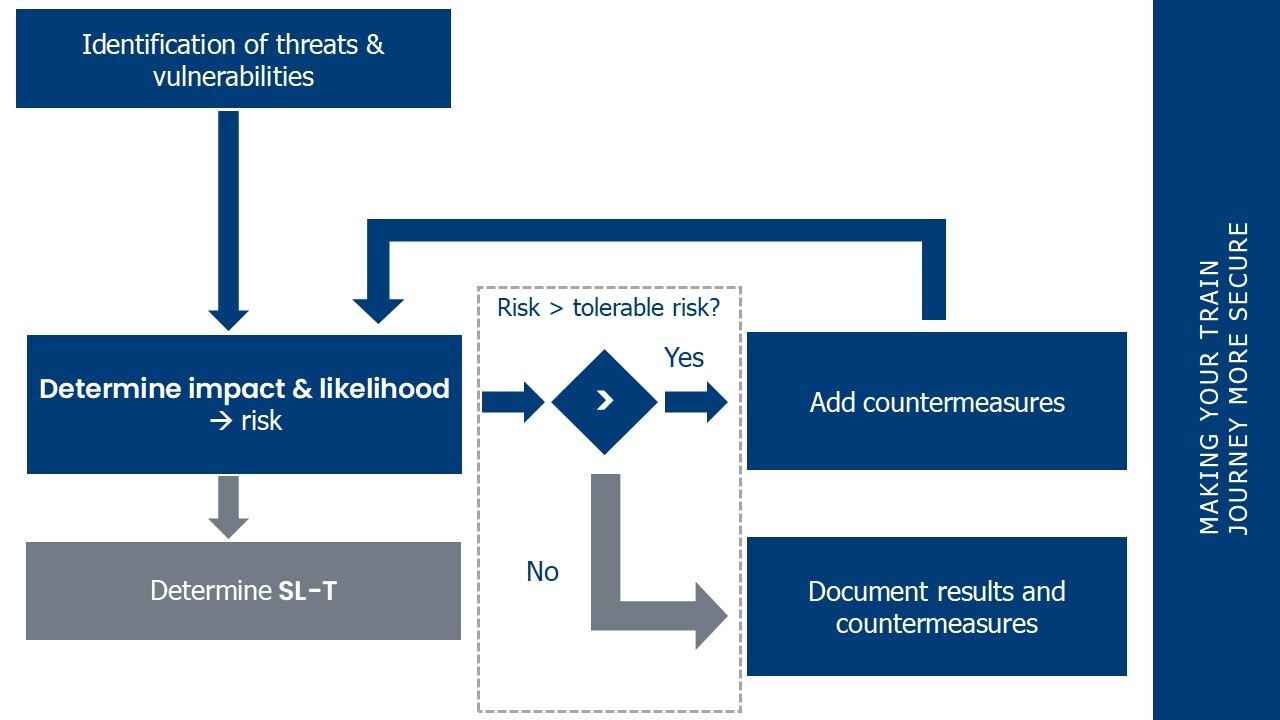

Dann folgt eine vertiefte Analyse. Für jede Zone und jeden Conduit wird detailliert analysiert, welche Bedrohungen bestehen, wo Schwachstellen liegen, wie gravierend die Auswirkungen eines erfolgreichen Angriffs wären und wie wahrscheinlich ein solcher Angriff ist.

Ein hilfreiches Werkzeug dafür sind Angriffsbäume. Sie unterstützen durch ihre Struktur potenzielle Angriffspfade systematisch nachzuvollziehen und daraus später gezielte Maßnahmen abzuleiten.

Frage 6: Wie werden aus der Risikobewertung konkrete Gegenmaßnahmen abgeleitet?

Wenn die detaillierte Risikobewertung ergibt, dass ein Risiko oberhalb des tolerierbaren Bereichs liegt, müssen passende Gegenmaßnahmen definiert werden. Dies passiert in iterativen Schritten, in denen so lange Gegenmaßnahmen hinzugefügt werden, bis das Risiko ein akzeptables Niveau erreicht hat.

Gegenmaßnahmen können technischer Natur sein, wie beispielsweise Firewalls oder die Verschlüsselung eines Datenstroms, aber auch organisatorische Maßnahmen wie regelmäßige Penetrationstests oder Schulungen der Nutzer des Systems umfassen.

Für jede Zone oder jeden Conduit wird auch ein Security Level Target (SL-T) festgelegt. Das SL-T gibt das notwendige Schutzniveau für die jeweilige Zone bzw. den jeweiligen Conduit an und unterstützt die Auswahl und Kombination geeigneter Komponenten und Gegenmaßnahmen.

Um systematisch vorzugehen, bewerten wir die Wirksamkeit der Gegenmaßnahmen: Wie stark reduzieren sie die Eintrittswahrscheinlichkeit oder die Auswirkungen eines Angriffs? Es wird also das Risiko neu bewertet – inklusive der Gegenmaßnahmen.

Bleibt das Risiko dennoch oberhalb des akzeptablen Niveaus, werden weitere Maßnahmen ergänzt und erneut bewertet. Dieser iterative Prozess wird so lange wiederholt, bis das Risiko ausreichend reduziert ist.

Am Ende wird alles in einem Bericht dokumentiert – inklusive der Details zum Vorgehen, aller getroffenen Annahmen und natürlich der abgeleiteten Gegenmaßnahmen. Diese bilden dann die Grundlage für die Umsetzung.

Frage 7: Wo liegen die größten Herausforderungen bei der Umsetzung?

In der Praxis sehen wir zwei große Herausforderungen: Zum einen ist die Umsetzung von IEC 62443-3-2 kein rein formaler Prozess, sondern muss konkret auf das jeweilige System und die Betriebsumgebung angewendet werden. Das heißt: Strukturen müssen verstanden, Risiken realistisch eingeschätzt und Maßnahmen gezielt abgeleitet werden.

Zum anderen fehlt es vielen Unternehmen an Ressourcen, Erfahrung oder Werkzeugen, um das effizient umzusetzen. Deshalb begleiten wir Kunden in der Beratung und bieten mit SECIRA eine Plattform an, mit der sich Risikoanalysen entlang von IEC 62443-3-2 strukturiert, skalierbar und nachvollziehbar durchführen lassen, ob im Eigenbetrieb oder gemeinsam mit uns.

Wichtig ist dabei die saubere Trennung zwischen Analyse und Zertifizierung:

Wenn wir bei ICS die Risikoanalyse durchführen, begleiten wir die Umsetzung, erstellen aber kein Fachgutachten für eine spätere Zertifizierung. Umgekehrt gilt: Wenn die Analyse durch den Kunden selbst oder einen externen Dritten erfolgt, können wir auf dieser Basis ein Fachgutachten erstellen.

Dieses Fachgutachten bildet die Grundlage für die offizielle Zertifizierung durch unseren Partner SCONRAIL. Die Zertifizierung erfolgt also immer unabhängig. Also auf Basis eines extern begutachteten Analyseprozesses, fachlich klar getrennt und prüfbar.

Frage 8: Wie siehst du die Zukunft der industriellen Cybersicherheit?

Die zunehmende Vernetzung schafft mehr Effizienz, aber auch mehr Angriffsflächen. Cybersicherheit wird nicht nur zu einem strategischen, sondern im Angesicht der zunehmenden Bedrohungslage zu einem entscheidenden Faktor, der buchstäblich über das Überleben eines Unternehmens entscheiden kann.

Normen wie IEC 62443 helfen dabei, Risiken nicht nur zu erkennen, sondern systematisch zu beherrschen. Ich bin überzeugt: Wer frühzeitig auf sichere Architekturen setzt, schafft sich langfristig einen echten Vorteil.

Frage 9: Dein Tipp für Unternehmen, die den Einstieg wagen wollen?

Erstens: sich mit der Norm vertraut machen. Öffentlich verfügbare Dokumentation, Schulungen oder erste Gespräche mit Experten helfen enorm.

Zweitens: externe Unterstützung in Betracht ziehen. Vor allem kleine und mittlere Unternehmen profitieren davon, sich gezielt Know-how einzukaufen.

Drittens: das Team einbinden. Cybersicherheit funktioniert nur, wenn sie im Alltag auf allen Ebenen mitgedacht wird.

Und viertens: dranbleiben. Sicherheit ist kein Projekt mit Enddatum, sondern ein kontinuierlicher Prozess während der gesamten Lebensdauer der Anlage. Nur wer seine Risiken regelmäßig überprüft und die Gegenmaßnahmen anpasst, bleibt bestmöglich vor erfolgreichen Angriffen geschützt.

Fazit

Mit dem IEC 62443-3-2 Risk Assessment Workflow lassen sich Sicherheitsrisiken für OT-Systeme strukturiert bewerten und gezielt minimieren. Werkzeuge wie Risikomatrizen, Angriffsbäume oder das Zonenmodell machen komplexe Systeme analysierbar und helfen, fundierte Entscheidungen zu treffen.

Durch die iterative Ableitung und Überprüfung von Maßnahmen lässt sich ein vertretbares Sicherheitsniveau zielgerichtet erreichen – nachvollziehbar und auditfest.

Security Risikoanalysen führen wir bei ICS als Teil unserer Beratungsprojekte durch – unterstützt durch unsere Lösung SECIRA, die den Analyseprozess strukturiert, nachvollziehbar und skalierbar macht.

Wenn darüber hinaus eine offizielle Zertifizierung nach IEC 62443 gewünscht ist, binden wir unseren Partner SCONRAIL ein – ausschließlich für die unabhängige Prüfung und Zertifizierung. Eine Kombination mit einer zuvor durch ICS durchgeführten Risikoanalyse ist dabei ausgeschlossen, um die notwendige Trennung zwischen Umsetzung und Bewertung sicherzustellen.

So bleibt das Vorgehen nachvollziehbar, die Unabhängigkeit gewahrt und der Weg zur Zertifizierung klar strukturiert. Wer heute in Cybersicherheit investiert, schützt morgen nicht nur seine Anlagen, sondern auch Vertrauen und Zukunftsfähigkeit.

Stefan Karg ist Head of Competence Center Security und Teamleiter für das Team Rail Security bei der Informatik Consulting Systems GmbH. Er verantwortet den Bereich Rail Security und begleitet Unternehmen bei der Umsetzung und Zertifizierung normbasierter Sicherheitskonzepte, unter anderem nach IEC 62443 und CENELEC TS 50701. Sein Fokus liegt auf praxisnaher Cybersicherheit in sicherheitskritischen Umgebungen.

Lesen Sie hier den original Blogbeitrag IEC 62443-3-2 Risk Assessment Workflow von Stefan Karg.

Möchten Sie sich tiefer zu dem Thema mit uns austauschen? Buchen Sie jetzt einen Termin für ein unverbindliches Erstgespräch.